Microsoft riconosce di aver firmato un driver rootkit. La società sta attualmente indagando su questo rootkit, che Microsoft afferma essere stato implementato solo nel settore dei giochi cinese.

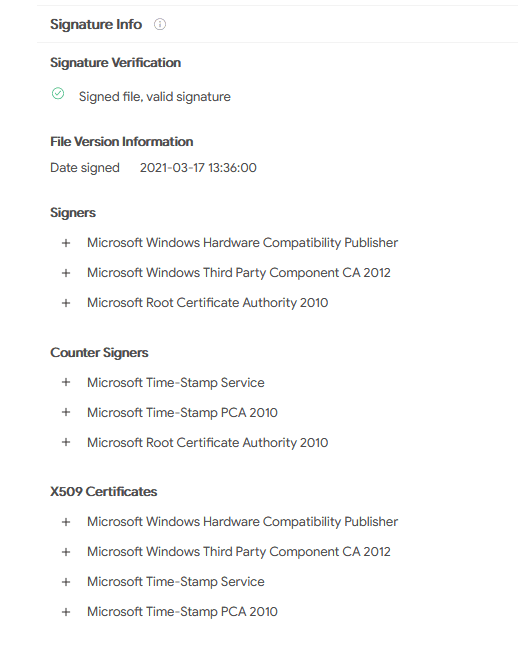

Microsoft conferma in Post sul blog Che l’attore dietro il rootkit, chiamato Netfilter, ha presentato il driver per la convalida, dopo di che Microsoft lo ha firmato. “Il rappresentante ha presentato i driver per la certificazione tramite il programma di compatibilità hardware di Windows”, ha affermato il gigante della tecnologia. “I driver sono stati creati da una terza parte. Abbiamo sospeso l’account e controllato i driver disponibili per ulteriori segni di malware.”

Microsoft afferma che l’attore dietro questo rootkit è attivo solo nel “settore dei giochi cinese”. Non ci sono indicazioni che Netfilter sia stato utilizzato per appiattire gli ambienti di lavoro, secondo il gigante della tecnologia. La società ha anche affermato di non aver ancora attribuito l’attacco a un hacker di stato. Microsoft ha scritto che gli utenti non dovrebbero intraprendere alcuna azione diversa da “seguire buone misure di sicurezza e utilizzare software antivirus”.

“L’obiettivo dell’attore è usare l’autista per tracciare la sua posizione geografica”. Plagio Microsoft ha detto, quindi imbrogliare il sistema e giocare ovunque. Di conseguenza, il malware può “guadagnare un vantaggio nei giochi” e “sfruttare potenzialmente altri giocatori rubando i loro account tramite strumenti come un monitor della tastiera”.

un

Era un driver del sito rootkit venerdì scorso Lo ha notato, tra le altre cose, G-Data, una società tedesca di sicurezza informatica che produce software antivirus. Il malware comunica con i server cinesi. “La funzione principale del driver rootkit è reindirizzare il traffico”, ha scritto la società. I rootkit possono anche aggiornarsi da soli.

A partire da Windows Vista, il codice eseguito in modalità kernel deve essere firmato da Microsoft prima di poter essere rilasciato. I driver senza certificato Microsoft non possono essere installati per impostazione predefinita. Quindi G-Data è stata recentemente informata di un possibile falso allarme perché il suo antivirus ha rilevato un driver Netfilter firmato da Microsoft.

“Ma in questo caso, il risultato è stato davvero positivo, quindi abbiamo inviato i nostri risultati a Microsoft, che ha rapidamente aggiunto il malware a Windows Defender e sta conducendo un’indagine interna”, ha affermato G-Data.

“Esperto di Internet. Fan della TV. Analista esasperatamente umile. Pioniere di Twitter impenitente. Fanatico del caffè freelance.”