Sei alla ricerca di consigli autorevoli su come scegliere la migliore golem video? Gli esperti hanno curato una lista dei migliori venduti in Italia nel 2024.

Non vorrai rimanere deluso dopo aver speso i tuoi guadagni per acquistare questa golem video. Di conseguenza, ho dedicato molto tempo all’analisi, alla valutazione e alla critica di questi prodotti. Infine, per la tua facilità, abbiamo creato questa lista!

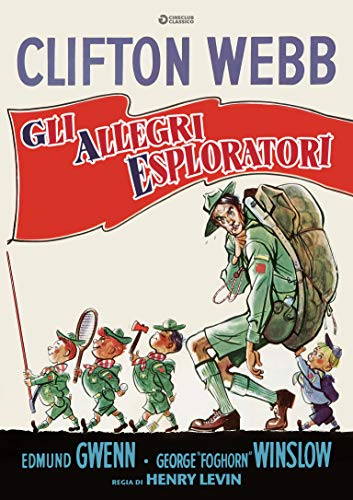

Gli Allegri Esploratori

Caratteristiche

- The disk has Italian audio.

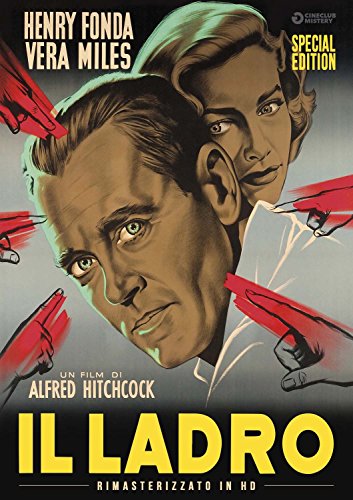

Il Ladro (Special Edition)

9,78€ disponibile

Caratteristiche

- The disk has Italian audio and subtitles.

Caratteristiche

| Is Adult Product | |

| Release Date | 2024-08-19T00:00:00.000Z |

| Language | Tedesco |

Fuoco Verde (Restaurato In Hd)

Caratteristiche

- The disk has Italian audio.

Nodo Scorsoio

Caratteristiche

| Is Adult Product | |

| Release Date | 2013-12-31T00:00:01Z |

| Format | Colore |

Ancora E Sempre (1953)

Caratteristiche

- Ancora e per sempre (1953)

- Marca: Golem Video

- FISICO_MOVIE

Amsterdam Operazione Diamanti

Caratteristiche

- Operazione Diamanti ad Amsterdam

- Marca: Golem Video

- FISICO_MOVIE

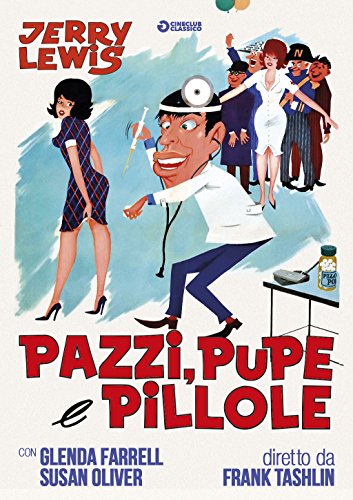

Pazzi Pupe E Pillole

Caratteristiche

| Release Date | 2017-11-23T00:00:01Z |

| Format | DVD |

Il Muro Di Vetro

Caratteristiche

- Attributi: DVD, Drammatico

- Marca: No Name

- Tipo di Prodotto: PHYSICAL_MOVIE

Le Perle Nere Del Pacifico

Caratteristiche

- le perle nere del pacifico DVD Importazione Italiana

- Tipo di prodotto: PHYSICAL_MOVIE

- Marca: GOLEM VIDEO

La guida definitiva alla golem video 2024

Nella sezione precedente, ho investito molto lavoro per trovare la migliore golem video. Per provarlo, ho esaminato la golem video da acquistare e ho testato la golem video che abbiamo selezionato.

Quando acquisti una golem video, ci sono alcune cose da tenere a mente. Sarebbe nostro piacere condividere queste informazioni con te. Se la lista sopra non ti ha convinto, considera questi fattori e scegli la golem video che risponde meglio alle tue esigenze. Quindi, come iniziamo?

L’opzione più conveniente

Il prezzo di un bene, indipendentemente da quello che stai acquistando, è uno dei fattori più importanti da considerare, e lo stesso vale per golem video. La maggior parte delle golem video si trova in una fascia di prezzo da medio ad alto. La migliore golem video è quella di qualità superiore. Se il denaro non è un problema, suggerisco di scegliere la prima opzione.

Puoi anche scegliere la seconda opzione golem video. È quasi paragonabile alla prima, ma ha un costo molto inferiore. Se il tuo budget è limitato e hai bisogno di una golem video economica, dovresti scegliere un’opzione che rientri nel tuo budget.

Di cosa hai bisogno?

È molto importante che la golem video che acquisti abbia tutte le funzioni che desideri. Dopotutto, non ha senso acquistare qualcosa che non soddisfa le tue esigenze. Se stai cercando qualcosa di durevole, il primo modello che abbiamo elencato è il miglior scelta e possiede tutte le caratteristiche che dovresti cercare in golem video.

Fai un elenco di tutto quello che stai cercando in una golem video, e poi confrontalo con i modelli sul mercato. Controlla il prezzo per vedere se offre le funzionalità desiderate. Se rientra nel tuo budget, controlla i vari vantaggi che golem video può offrire. Se c’è qualcos’altro che potrebbe esserti utile, non esitare a dircelo. Ti assicuro, abbiamo identificato il golem video più conveniente sul mercato.

Il marchio giusto

Quando si tratta di scegliere una golem video, di solito suggeriamo ai nostri visitatori di scegliere un marchio rinomato. Non solo per la qualità del prodotto, ma anche per l’assistenza clienti che può essere utile in caso di problemi con la golem video. Non importa quanto sia conosciuto un marchio negli Stati Uniti o in Italia o altrove, se non offre un servizio nella tua zona. Quindi, quando scegli un marchio, assicurati che l’assistenza clienti o il centro di riparazione sia vicino a te.

Le offerte giuste

Prima dell’era di internet, dovevi visitare diversi negozi per ottenere il prezzo esatto per golem video, ma spesso c’erano solo pochi rivenditori locali. Grazie all’avvento di negozi online come Amazon IT, ora puoi ottenere la golem video di alta qualità ad un prezzo molto conveniente. Quindi, abbiamo incluso un link alla pagina dei dettagli del prodotto su Amazon. Se non hai fretta, potresti voler controllare di nuovo tra qualche giorno per vedere se ci sono offerte migliori.

Controlla la garanzia.

È raro che le golem video di marchi famosi si guastino e, nel caso accadesse, c’è una garanzia che ti aiuterà a risolvere il problema gratuitamente se si tratta di un errore del produttore o di un guasto inspiegabile. Potresti finire per spendere soldi in manutenzione e assistenza se acquisti golem video da aziende non affidabili.

Esamina le Opinioni degli Utenti.

L’approccio più efficace per valutare l’efficacia di un prodotto è sperimentarlo direttamente. Purtroppo, non è sempre fattibile. Tuttavia, esistono numerose recensioni di consumatori che illustrano vantaggi e svantaggi, offrendo una visione preziosa.

Acquisto sicuro

Durante l’acquisto di una golem video, dovresti sempre fare attenzione a non essere vittima di una frode. Ci sono molti venditori disonesti che potrebbero cercare di venderti una golem video falsa. Pertanto, assicurati di acquistare da un venditore affidabile come Amazon o altri negozi online noti.

Domande frequenti

1. Qual è la golem video più economica?

Il terzo prodotto nell’elenco che abbiamo recensito è la golem video più economica. Offre caratteristiche di alta qualità a un prezzo accessibile.

2. Dove è il posto migliore per acquistare una golem video?

Consigliamo di acquistare la golem video da piattaforme online come Amazon perché offrono prezzi più bassi rispetto ai negozi fisici e forniscono anche un eccellente supporto al cliente in caso di problemi con il tuo acquisto.

3. Come posso ottenere più offerte su golem video?

Per ottenere ulteriori offerte su golem video, dovresti continuare a controllare. Il momento in cui decidi di acquistare può influenzare notevolmente il prezzo.

4. Come scegliete e recensite i prodotti?

Per garantire che i nostri clienti ottengano i migliori prodotti, li testiamo secondo i nostri criteri e chiediamo anche l’opinione di esperti. In base a questi risultati, facciamo una raccomandazione finale.

[all_brands]Conclusione

In base alle nostre ricerche, la golem video elencata in questa guida dovrebbe essere la tua prima scelta. Tuttavia, se non corrisponde esattamente alle tue esigenze, considera uno dei nostri altri prodotti consigliati. A questo punto, speriamo che tu sia in grado di prendere una decisione informata. Se hai ancora dubbi, le nostre recensioni dettagliate di ciascun prodotto dovrebbero aiutarti a fare la scelta giusta. Ricorda, siamo sempre qui per aiutarti se hai bisogno di ulteriori informazioni.

“Internet savvy. TV fan. Infuriatingly humble analyst. Unapologetic Twitter pioneer. Freelance coffee fanatic.”